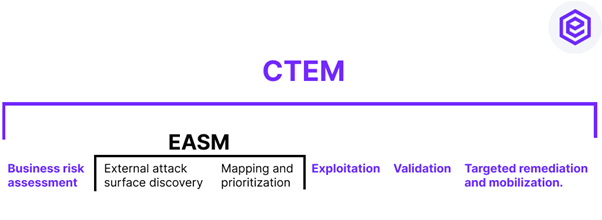

בהתבסס על ניסיוננו בפתרונות לניהול משטח התקיפה החיצוני (EASM) ובניהול מתמשך של חשיפה לאיומים (CTEM), הבנת הפער בין מסגרת CTEM לבין EASM מחייבת התבוננות על מה שקורה לאחר שלב גילוי הנכסים.

מסגרת CTEM מבוססת על גילוי נכסים ואימות החשיפה לאיומים באמצעות ניסיונות ניצול של וקטורי תקיפה, במטרה להתאים את סדר העדיפויות של תהליכי תיקון בהתאם להשפעה העסקית של פריצה.

לעומתה EASM, מתמקדת בגילוי נכסים בלבד, תוך הסתמכות לרוב על מערכת דירוג מידת החומרה של פגיעויות ,(CVSS) או במקרה הטוב על מערכת חיזוי פגיעויות (EPSS) להערכת חומרת הפגיעויות. הסתמכות זו על תקני דירוג גנריים נעשית ללא בחינה קונטקסטואלית של רמת החשיפה בפועל.

התוצאה: הצפה של התראות שווא והערכת חסר של פגיעויות בדירוג נמוך אך בעלות פוטנציאל השפעה גבוה על נכסים עסקיים קריטיים.

במילים אחרות EASM מכסה רק את שלב הגילוי במסגרת CTEM ונדרשים כלים מקיפים יותר כדי לעמוד בסטנדרט של CTEM.

ניהול משטח התקיפה החיצוני

ניהול משטח התקיפה החיצוני (EASM) מזהה, מנטר ומנהל באופן רציף את הנכסים הדיגיטליים החיצוניים של הארגון. הוא מאתר פגיעויות במשטח התקיפה החיצוני.

ניהול מתמשך של חשיפה לאיומים

מסגרת CTEM אינה מוגבלת לגילוי בלבד. היא מורכבת מחמישה שלבים מעגליים:

הגדרת היקף – החלטה ניהולית על אילו תחומים תיושם גישת CTEM

גילוי – איתור ומיפוי של כלל הנכסים

אימות – הפעלת מתקפות לבחינת חומרת החשיפה;

תעדוף – אופטימיזציה של לוחות הזמנים לתיקון בהתבסס על חשיפה קונטקסטואלית

ו-תיקון – טיפול בפגיעויות בהתאם לסדר העדיפויות שנקבע.

| סוג | CTEM – ניהול מתמשך של חשיפה לאיומים | EASM – ניהול משטח התקיפה החיצוני |

|---|---|---|

| הגדרה | גילוי מתמשך, הגדרת היקף, תעדוף, הפעלה ואימות של חשיפה במשטח התקיפה |

גילוי ומיפוי רציף של נכסים חיצוניים בלבד |

| אימות | כן | לא |

| תעדוף | מבוסס הקשר (קונטקסטואלי) | כללי (גנרי) |

| התראות שווא | נמוכות | גבוהות |

| היקף כיסוי | מסגרת מחזורית רב-שלבית הכוללת דירוג חשיפות קריטיות לפי הקשר חשיפה, שלל נתונים והשפעתם העסקית במקרה של פריצה | מוגבל לגילוי ומיפוי של נכסים חיצוניים בלבד |

EASM נוקט בגישה תיאורטית לגילוי ותיעדוף סיכונים

הדרישות העסקיות וההתקדמות הטכנולוגית הרחיבו והפכו את משטחי התקיפה החיצוניים למורכבים יותר. מתקפות דיגיטליות כיום כוללות נתונים המאוחסנים בענן ובשירותי ,SaaS אישורים (credentials) מוכרים, לא מוכרים, לא מנוטרים או שדלפו – כולם מהווים סיכון לחשיפת מידע רגיש או לשימוש כנקודת כניסה ראשונית למתקפה.

התרחבות הטכנולוגיות החדשות, שמשקפת צרכים משתנים, מביאה עמה משטח תקיפה דינמי ומשתנה תדיר. במקביל, ניטור של כל הנכסים – כגון אפליקציות אינטרנט, API, שירותי ענן ומכשירים המחוברים לאינטרנט – בפריסה גלובלית ובניהול של צוותים שונים, מהווה אתגר לוגיסטי משמעותי.

פלטפורמות EASM מטפלות בחלק מהבעיה באמצעות זיהוי אוטומטי – ולעיתים גם מיפוי – של נכסים חשופים כלפי חוץ והפגיעויות שלהם. עם זאת, תהליך דירוג הפגיעויות נוטה להפיק התרעות רבות שאינן רלוונטיות, ולעיתים אף מפספס חשיפות קריטיות באמת, שמקבלות ציון חומרה כללי נמוך.

בהיעדר התאמה קונטקסטואלית, דירוג פגיעויות גנרי יוצר כמות גדולה של זיהויים והתראות שווא, מה שמוביל לעייפות מהתראות (Alert Fatigue) ומתעלם מנקודות כניסה בסיכון גבוה שמוצגות באופן מטעה כבעלות סיכון נמוך.

הסתמכות על EASM בלבד יוצרת כמות רבה של התראות שווא, מה שמוביל לתפיסה מטעה לגבי רמת האבטחה של משטח התקיפה החיצוני.

הבעיה באופן שבו EASM מציג מידע לצוותי האבטחה היא כפולה:

1. גישת דירוג פגיעויות תיאורטית מייצרת הצפה של התראות שאינן משקפות את חומרת הסיכון בפועל.

2. פגיעויות קריטיות שאינן מוערכות כראוי אינן זוכות לתיעדוף מתאים, מה שמעכב את הטיפול בהן בפועל ומשאיר אותן פתוחות לפריצה.

אחד מהיעדים המרכזיים של מסגרת CTEM הוא לתקן את עיוותי הדירוג של פגיעויות בתהליכי ניהול קלאסיים של חשיפת משטח התקיפה החיצוני.

CTEM מאמת את חומרת החשיפות באמצעות הערכות הדמיה של תוקפים ומגדיר מחדש את סדרי העדיפויות לטיפול, בהתאם לרמת החשיפה הקונטקסטואלית

למרות ש-EASM ו-CTEM הם תהליכים מתמשכים, מחזור העבודה המומלץ של CTEM הוא רחב ומקיף בהרבה.

EASM נוקט בגישה כללית לגילוי נכסים, בעוד CTEM קושר בין ההשפעה העסקית של פריצה לבין ערכם של הנכסים החשופים, ומזהה חשיפות קריטיות לעסק.

משם CTEM ממשיך בסריקה כלפי חוץ כדי לגלות נכסים חיצוניים המחוברים לחלקים הרגישים בסביבת הארגון. תהליך הסריקה הזה מתבצע באופן אוטומטי, בדומה ל-.EASM

עם זאת, כאשר שלב הגילוי ב- CTEMמחזיר רשימת סיכונים מתועדפת, החשיפות הללו עוברות תהליך של אימות (Validation) ונבדקת האפשרות שהן ניתנות לניצול בפועל. סיכונים פוטנציאליים, כמו הגדרות שגויות בסביבות ענן או טפסים חשופים לפגיעות באתרים, נבדקים באמצעות וקטורי תקיפה המדמים את שיטות הפעולה של תוקפים אמיתיים.

תוצאות הבדיקה משמשות לדירוג הסיכונים לפי חומרתם האמיתית ולמיפוי מסלולי תקיפה שיש לטפל בהם. תהליך זה, המכונה אימות, הוא מרכיב חיוני במסגרת CTEM ואינו קיים ב-EASM.

אימות (Validation) הוא תהליך הערכת אפשרות הניצול של פגיעות – בהקשר הסביבתי – באמצעות הפעלת מתקפות.

אימות סיכונים הוא יתרון מרכזי במסגרת CTEM לעומת ,EASM משום שפגיעויות או תצורות שגויות בנכסים חיצוניים עשויות לייצר רמות סיכון שונות לחלוטין, בהתאם לסביבה שבה הן נמצאות.

נכס הכולל פגיעות שדורגה כקריטית לפי CVSS עשוי להתברר כחסר חשיבות כאשר בוחנים את ההקשר. גם דירוג גבוה במערכת EPSS (הערכת סיכויי ניצול) עלול להיות מוערך ביתר או בחסר. אימוץ מסגרת CTEM מסייע למנוע עייפות התראות ולצמצם את הסיכון שבהתעלמות מחשיפות קריטיות שלא הוערכו נכון.

עם זאת, יש לזכור שמסגרת CTEM היא מושג תיאורטי – לא טכניקה ולא כלי. המשמעות היא שיישום מעשי שלה הוא אתגר משמעותי.

חומרת הפגיעויות משתנה באופן נרחב בין סביבה לסביבה. לכן, תיעדוף המבוסס על ציונים כלליים אינו מספק, והפחתה אמיתית של הסיכון במשטח התקיפה מחייבת אימות בפועל.

CTEM משלב מיפוי מקיף של ערכם העסקי של נכסים החשופים לאינטרנט עם הערכת חומרה קונטקסטואלית, מאומתת באמצעות הדמיית תקיפות – וכך מספק מדד חיוני לתיעדוף לוחות הזמנים לטיפול בפגיעויות.

שלב ההפעלה (Mobilization) הוא הבדל נוסף בין EASM לבין CTEM

במסגרת ,CTEM שלב ההפעלה הוא השלב שבו מוקצים משאבים לטובת תהליך הטיפול בפגיעויות. ב EASM-אין שלב כזה כלל, ולכן אימוץ מסגרת CTEM מחייב שימוש בכלים נוספים – מה שעשוי להוביל לריבוי כלים (Tool Sprawl) ולהגברת המורכבות.

CTEM מבטיח שהמשאבים יוקצו בהתאם למשימות המתועדפות.

יישמו את היתרונות של CTEM בפשטות ובמהירות

על פי גרטנר, ארגונים שיפעלו לפי מסגרת CTEM יחוו פי 3 פחות פרצות אבטחה.

הדרך המהירה והאפקטיבית ביותר ליהנות מיתרונות CTEM היא להשתמש בפתרונות המיישמים את המסגרת בפועל – כמו פלטפורמת Element Security.

פלטפורמת Element Security פועלת ללא צורך בסוכן, ללא התקנה וללא תהליך הטמעה. בתוך דקות מההפעלה, הפלטפורמה מזהה אוטומטית את כלל הנכסים החשופים כלפי חוץ ומבצעת אימות של רמת החשיפה במשטח התקיפה החיצוני שלכם.

זהו פתרון CTEM מלא – מקצה לקצה – במערכת אחת.